İSTANBUL (AA) - Şirketten yapılan açıklamaya göre, Kaspersky uzmanları bu saldırı zincirini bir güvenlik ihlali değerlendirme süreci sırasında keşfetti. Uzmanlara göre, Docker API'lerini güvenlik önlemleri olmaksızın açıkta bırakan şirketler, özellikle yazılım geliştirme, bulut hizmeti sağlayıcıları ve barındırma (Hosting) sektörlerinde faaliyet gösterenler bu tür saldırıların potansiyel hedefleri arasında yer alıyor.

Arama motoru Shodan'ın verilerine göre, 2025'te dünya genelinde her ay ortalama 485 Docker API varsayılan portunun açık şekilde yayımlandığı tespit edilirken, saldırganlar bu portları "giriş noktası" olarak kullanarak ya mevcut konteynerleri ele geçiriyor ya da yeni zararlı konteynerler oluşturuyor.

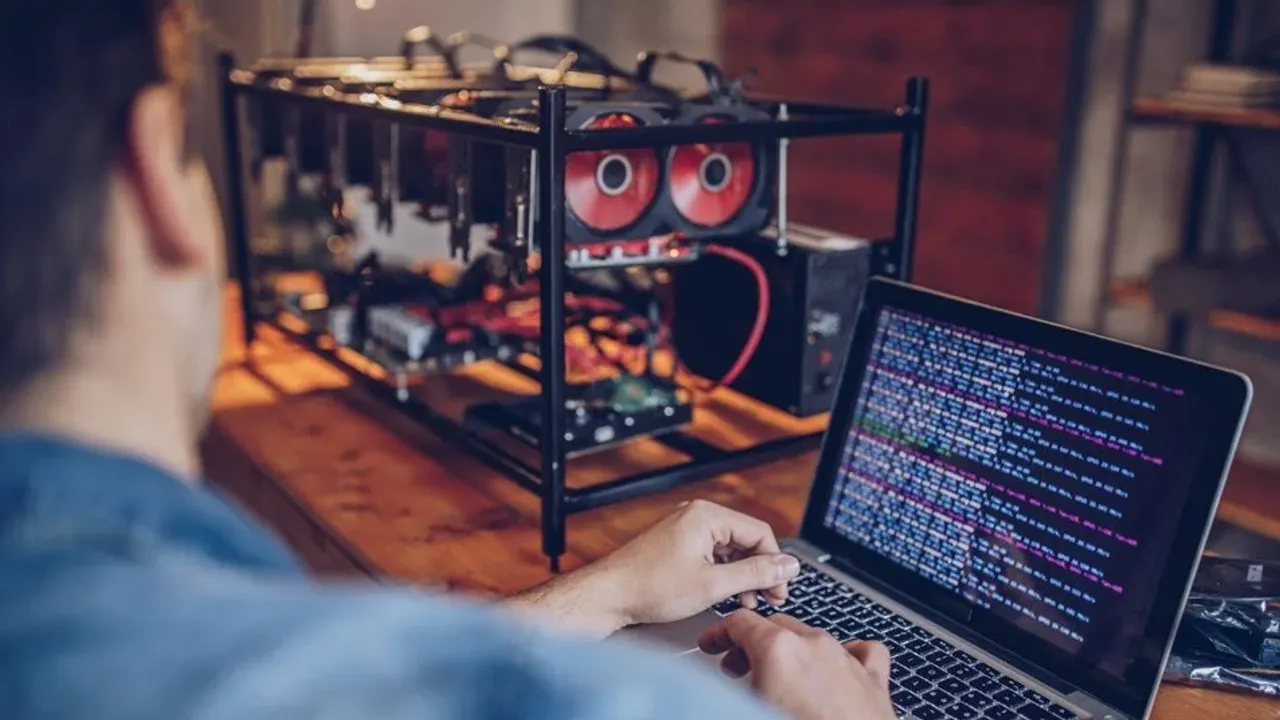

Ardından ele geçirilen konteynerlere iki tür kötü amaçlı yazılım enjekte ediyorlar. "Cloud" isimli yazılım Dero madenciliğini gerçekleştirirken, "nginx" isimli yazılım kalıcılığı sağlamak ve kampanyayı diğer güvensiz ağlara yaymak için kullanılıyor.

Bu kötü amaçlı yazılım, saldırganların geleneksel Komuta ve Kontrol (C2) sunucularına ihtiyaç duymadan faaliyet göstermelerine olanak tanırken, her enfekte konteyner bağımsız olarak interneti tarıyor ve madenciyi yeni hedeflere yayabiliyor.

Kaspersky Güvenlik İhlali Değerlendirmesi (Compromise Assessment) ile devam eden siber saldırıları ve daha önce fark edilmeden atlatılmış gizli saldırıları ortaya çıkarılmasını tavsiye eden Kaspersky uzmanları, şu önerilerde bulundu:

"Konteynerleştirme, günümüzde en popüler uygulama geliştirme yöntemidir. Ancak bir konteyner altyapısının her bileşeninde riskler ortaya çıkabilir ve bu durum iş süreçlerini ciddi şekilde etkileyebilir. Konteynerleştirilmiş ortamların korunması son derece önemlidir ve özel güvenlik çözümleri gerektirir. Kaspersky Container Security konteyner tabanlı uygulama geliştirmenin tüm aşamalarında güvenlik sağlar. Geliştirme sürecinin yanı sıra, çalışma zamanı sırasında da koruma sunar, örneğin yalnızca güvenilir konteynerlerin başlatılmasına izin verir, konteyner içindeki uygulama ve hizmetlerin çalışmasını denetler ve ağı izler."

Şirket ayrıca, Kaspersky Güvenlik İhlali Değerlendirmesi, Yönetilen Tespit ve Müdahale (MDR) ve Olay Müdahalesi gibi çözümlerle kurumsal altyapıların korunabileceğini bildirdi.

- "Artan bağımlılık, 360 derece bir güvenlik yaklaşımını benimsemelerini zorunlu kılıyor"

Açıklamada görüşlerine yer verilen Kaspersky Güvenlik Servisleri Olay Müdahale ve Güvenlik İhlali Değerlendirme Uzmanı Amged Wageh, kampanyanın, hedef alınabilecek ağlarda güvenlik önlemlerini derhal uygulanmadığı takdirde, her ele geçirilmiş konteynerin yeni bir saldırı kaynağı haline gelmesiyle enfeksiyonların üstel şekilde artma potansiyeline sahip olduğunu belirtti.

Wageh, konteynerlerin, yazılım geliştirme, dağıtım ve ölçeklenebilirliğin temelini oluşturduğunu aktararak, "Bulut tabanlı ortamlar, DevOps süreçleri ve mikro hizmet mimarileri genelinde yaygın kullanımları, onları siber saldırganlar için cazip bir hedef haline getiriyor. Bu artan bağımlılık, kuruluşların güçlü güvenlik çözümlerini proaktif tehdit avcılığı ve düzenli güvenlik ihlali değerlendirmeleriyle birleştiren 360 derece bir güvenlik yaklaşımını benimsemelerini zorunlu kılıyor." ifadelerini kullandı.

Saldırganların, "nginx" ve "cloud" isimlerini doğrudan ikili dosyanın (binary) içine gömdüklerini vurgulayan Wageh, dosyanın, insanlar için değil, işlemci için talimatlar ve veriler içeren esnek olmayan çalıştırılabilir bir dosya olduğunu kaydetti.

Wageh, "Bu, yüklenen zararlı yazılımın meşru bir araç gibi görünmesini sağlayan klasik bir gizlenme (maskeleme) taktiğidir ve hem güvenlik analistlerini hem de otomatik savunma sistemlerini aldatmayı amaçlıyor." değerlendirmesinde bulundu.

Kaspersky, konteynerla ilgili tehditlere karşı korunmak adına sunduğu önerilerde, benzer saldırılara karşı şirketlerin Docker API yapılandırmalarını gözden geçirmesi, zorunlu durumlar dışında bu API'leri yayımlamaması ve yayımlanması gerekiyorsa TLS (Aktarım Katmanı Güvenliği) gibi güvenlik katmanlarıyla koruma altına alması gerektiğini vurguladı.